Linguagem Binária

Antes de começarmos a falar da linguagem binária, é importante saber que ela pertence à Linguagem C (ou Linguagem dos Computadores). É considerada umas das mais fáceis dentre tantas difíceis. Constitui um alfabeto completo representados em números (0 e 1) e que cada número, constitui um bit. Cada letra da L.Binária é uma combinação de 8 números (de 0 e 1) onde não existe espaço, nenhum tipo de ponto ou sinal, apenas 0 e 1. O conjunto de 8 bits é denominado um byte.

Alfabeto de uma forma fácil de se decorar:

A 01000001

B 01000010 Com 4 zeros após 01 (apenas 3 letras)

C 01000011

B 01000010 Com 4 zeros após 01 (apenas 3 letras)

C 01000011

D 01000100

E 01000101 Com 3 zeros após 01 (4 letras)

F 01000110

G 01000111

E 01000101 Com 3 zeros após 01 (4 letras)

F 01000110

G 01000111

H 01001000

I 01001001

J 01001010 Com 2 zeros após 01 (8 letras)

K 01001011

L 01001100

M 01001101

N 01001110

O 01001111

I 01001001

J 01001010 Com 2 zeros após 01 (8 letras)

K 01001011

L 01001100

M 01001101

N 01001110

O 01001111

P 01010000

Q 01010001

R 01010010

S 01010011 Com 1 zero após 01 (10 letras)

T 01010100

U 01010101

V 01010110

W 01010111

X 01011000

Q 01010001

R 01010010

S 01010011 Com 1 zero após 01 (10 letras)

T 01010100

U 01010101

V 01010110

W 01010111

X 01011000

Z 01011001

ATENÇÃO: existe binário com outros números (2.3.4 ...9) mas é um outro assunto e de nível bem mais avançado !!

Achou difícil ?? Tente fazer seu nome, com isso você estará desenvolvendo capacidade suficiente de memorização para cursos de programação.

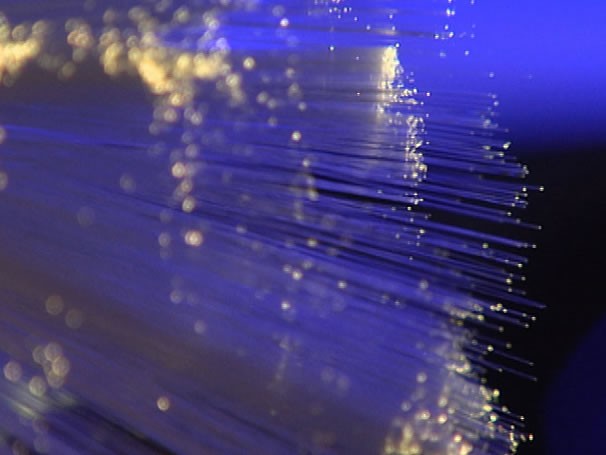

As fibras óticas levam as informação por meio de feixes luminosos

As fibras óticas levam as informação por meio de feixes luminosos